攻击揭秘:60多万台路由器被恶意软件摧毁,换新设备成唯一选择!

近日,安全公司Lumen Technologies威胁研究部门Black Lotus Labs发布的最新研究显示,去年10月25日至27日期间,美国中西部小型ISP公司Windstream遭遇网络攻击,导致60多万台路由器瘫痪,受影响的用户爱荷华州、阿拉巴马州、阿肯色州、乔治亚州和肯塔基州等18个州用户。在最终确定这些路由器永久无法使用后,Windstream为受影响的客户更换了新路由器。

01

蓄意行为

Black Lotus Labs的研究人员表示,从10月25日开始的72小时内,通过固件更新攻击的方式,恶意软件摧毁了60多万台路由器。

据Black Lotus实验室称,这些路由器被一个不知名的威胁者攻击,其动机同样不明。该威胁者采取了刻意的措施来掩盖他们的踪迹,他们使用的是名为Chalubo的恶意软件,而不是定制开发的工具包。Chalubo的内置功能允许该威胁者在受感染的设备上执行自定义Lua脚本。研究人员认为,该恶意软件下载并运行了永久覆盖路由器固件的代码。

报告指出:我们高度确信,恶意固件更新是造成中断的行为,尽管我们预计互联网上许多路由器品牌和型号都会受到影响,但这一事件仅限于Windstream运营商,并进一步指出单个恶意软件突然切断60多万个路由器的连接所带来的令人不安的影响。

在得知大规模路由器中断事件后,Black Lotus Labs开始在Censys搜索引擎中查询受影响的路由器型号。一周快照很快显示,就在报告开始时,某个特定ASN的这些型号下降了49%。这相当于至少179,000台ActionTec路由器和Sagemcom销售的480,000多台路由器中断服务。

路由器与任何ISP的不断连接和断开使追踪过程变得复杂,因为不可能知道消失是正常的流失还是更复杂的情况。Black Lotus Labs表示,保守估计,它追踪到的断开连接中至少有60万次是Chaluba感染设备并永久擦除设备所运行的固件所致。

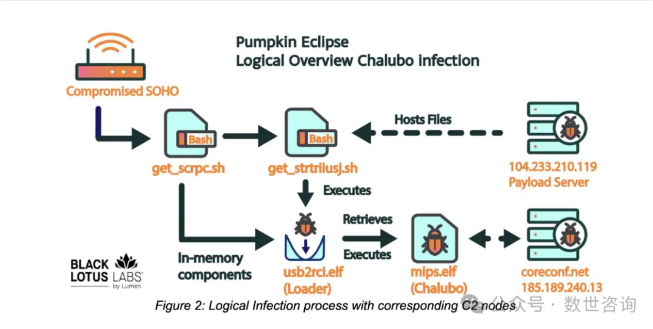

在识别ASN后,Black Lotus实验室发现了在路由器上安装Chaluba的复杂多路径感染机制。下图提供了逻辑概述。

研究人员发现的恶意软件大规模清除路由器数据的例子并不多。最接近的可能是2022年发现的AcidRain,这种恶意软件摧毁了卫星互联网提供商Viasat的10,000个调制解调器。

研究人员尚未确定感染路由器的初始手段。威胁行为者可能利用了漏洞,尽管研究人员表示,他们不知道受影响的路由器中存在什么漏洞,也许威胁攻击者使用弱凭证攻击或攻击路由器的管理系统。

02

一次与众不同的袭击

虽然研究人员之前已经分析过针对家庭和小型办公室路由器的攻击,但他们表示,有两件事让这次攻击显得格外突出。他们解释道:

首先,此次攻击活动导致受影响设备的硬件更换,这可能表明攻击者破坏了特定型号的固件。由于受影响的设备数量众多,此次事件是史无前例的,没有一次攻击需要更换超过60万台设备。此外,这种类型的攻击以前只发生过一次,当时AcidRain被用作主动军事入侵的前兆。

其次,此次攻击活动仅限于特定的ASN。我们之前见过的大多数攻击活动都针对特定的路由器型号或常见漏洞,并对多个提供商的网络产生影响。在本例中,我们观察到Sagemcom和ActionTec设备同时受到影响,且均在同一个ISP提供商的网络。这让我们判断这不是由单个制造商的固件更新错误造成的,通常只限于某个公司生产的一种或多种设备型号。我们对Censys数据的分析显示,影响仅针对上述两个设备。这些因素让我们得出结论,即使我们无法溯源本次网络攻击,该事件也可能是未归因的恶意网络行为者故意采取的行动。

由于不清楚路由器是如何被感染的,研究人员只能提供一些通用的建议,让这些设备免受恶意软件的侵害。这些建议包括安装安全更新、用强密码替换默认密码以及定期重启。ISP和其他管理路由器的组织应遵循安全建议,以确保管理设备的管理界面的安全。